El título de máster está formado por 18 asignaturas pero, hay una optatividad entre el Trabajo Fin de Máster (TFM) o Prácticas en Empresas, haciendo necesario superar 17 asignaturas para obtener el título.

Asignaturas del Master

- Seguridad de la Información (1 sesión de 2h. Raúl Fuentes)

- Introducción y Evolución

- Legislación

- Ramas/Perfiles y salidas profesionales

- Outsourcing

- Hacking Ético

- RFP / RFI / RFQ / RFT

- Tipos de proyectos técnicos

- Tipos de auditorias

- Tipos de proyectos

- Aspectos éticos, legales y regulatorios (2 sesiones de 2h. Juan Carlos Fernández)

- Introducción y contexto

- Delitos Informáticos

- Acceso Indebido e intercepción de comunicaciones

- Suplantación de identidad

- Daños informáticos

- Estafa por medios informáticos

- Delitos contra la propiedad intelectual

- Descubrimiento de secretos de empresa

- Otras figuras

- Principales aspectos del marco regulatorio en materia de Ciberseguridad.

- Sociedad de la Información y Comercio electrónico. Reglamento ePrivacy.

- Principios en materia de Protección de datos. RGPD y LOPD.

- Seguridad de las redes y sistemas de información. Directiva NIS y RD-Ley 12/2018

- Marco normativo en materia de Infraestructuras Críticas.

- GDPR – Seguridad del Dato (1 sesión de 2h. José Antonio Rubio)

- Privacidad por Diseño

- Privacidad por Defecto

- Análisis de Riesgos en Privacidad

- Gobierno de la Ciberseguridad (1 sesión de 2h. José Antonio Rubio)

- Disciplinas de Valor de Negocio

- Disciplinas de Valor de Seguridad

- COBIT

- Sistemas de Gestión de Seguridad de la Información (1 sesión de 2h. José Antonio Rubio)

- Proceso de un SGSI

- Definición del Alcance

- Implantación de Controles

- d. Auditoría Interna

- Sistemas de Gestión de Continuidad de Negocio (1 sesión de 2h. José Antonio Rubio)

- ISO 22301

- Valoración de Activos

- Relación entre Activos

- Amenazas e Impactos

- Nuevas Tendencias en Ciberseguridad y Compliance (1 sesión de 2h. José Antonio Rubio)

- NIST Cybersecurity Framework

- Seguridad Ágil

- Responsabilidad Penal de la Persona Jurídica

- Footprinting (2 sesiones de 2h. Eduardo Arriols)

- Introducción

- Identificación de activos

- Empresas

- Rangos y SA

- Dominios

- Sub dominios

- Búsqueda de información

- Identificación de activos potencialmente vulnerables

- Desarrollo de pruebas anónimas

- Footprinting dentro del otros ámbitos

- Fingerprinting (2 sesiones de 2h. Eduardo Arriols)

- Introducción

- Fingerprinting Pasivo

- Uso de servicios online

- Uso de buscadores

- Uso de herramientas

- Obtención de información en redes internas

- Fingerprinting Activo

- Enumeración de red

- Análisis de servicios

- Análisis de sistema operativo

- Análisis de aplicaciones Web

- Herramientas y Frameworks

- Ejercicios de Red Team

- OSINT (3 sesiones de 2h. Iván Portillo)

- Introducción a OSINT

- Conceptos previos

- Ciclo de Inteligencia

- Niveles de Internet

- Casos de uso de OSINT

- Técnicas OSINT

- Técnicas de recolección de información mediante buscadores

- Investigación de individuos

- Investigación de sociedades

- Maltego

- Introducción

- Instalación y parametrización

- Integración de APIs de terceros

- Caso práctico con Maltego

- Introducción a OSINT

- Ingeniería Social (2 sesiones de 2h. Daniel García)

- Definiciones.

- Tipos de ingeniería social

- Principios básicos de la ingeniería social

- Vectores de ataque en ingeniería social

- Cómo realizar un ataque de ingeniería socia

- Siguiendo las migas de pan

- Ejercicio: ejemplo de ataque

- Profundización en la psicología aplicada a la ingeniería social

- Técnicas de manipulación y persuasión

- Segos mentales y sus aplicaciones

- La importancia de las primeras impresiones

- El lenguaje del cuerpo

- Phising para ejercicios de Red Team (1 sesión de 2h. Carol Gómez)

- Introducción

- Tracking de correos

- Infraestructura

- Ejercicios

- Python para Pentesters (3 sesiones de 2h. Daniel Echeverri)

- Introducción

- Python

- Librerías para pentesting

- Whois

- DNSPython

- Shodan

- PyGeocoder

- PyGeoIP

- PyPDF2

- PIL

- Python-Twitter

- Escaneos

- Python-nmap

- Requests

- BeautifulSoup

- Mechanize

- Paramiko

- FTPLib

- HUMINT (1 sesión de 2h. Vicente Delgado)

- ¿Qué es HUMINT?

- Fuentes de Información

- Formación

- Entrevistas

- Interrogatorios

- Excusas – Pretextos – Subterfugios

- Comunicación verbal y no verbal

- Casos Prácticos

- Introducción y Algoritmos clásicos (1 sesión de 2h. Carmen Torrano)

- Introducción y Evolución

- Algoritmos clásicos

- Algoritmos de clave simétrica y funciones uni-direccionales (1 sesión de 2h. Carmen Torrano)

- AES

- Modos de cifrado en bloque

- Funciones Hash

- Algoritmos de clave asimétrica (2 sesiones de 2h. Marcos Fernández)

- Introducción

- Diffie Hellman

- Algoritmo RSA

- Vulnerabilidades en RSA

- Curvas Elíptica

- Certificados digitales y PKI (1 sesión de 2h. Carmen Torrano)

- Firma digital

- Infraestructura PKI

- Certificados digitales

- Anonimato en la red (1 sesión de 2h. Carmen Torrano)

- Ataques a criptosistemas

- Anonimato en la red

- Red ToR

- Usos

- Características

- Funcionamiento

- Instalación & Configuración & Herramientas

- Deep Web

- Otras redes

- Freenet

- I2P

- Red ToR

- Esteganografía (2 sesiones de 2h. Alfonso Muñoz)

- Propiedades

- Historia

- Esteganografía en imágenes

- ataques y análisis

- Esteganografía en audio

- ataques y análisis

- Blockchain (2 sesiones de 2. Jorge Ordovás)

- Conceptos teóricos de Blockchain

- Funcionamiento de bitcoin

- Ethereum

- Smart contracts

- Introducción (1 sesión de 2h. Valentín Martín)

- Introducción a la seguridad en estaciones de trabajo

- Modelo Defensa en Profundidad (DiD)

- Mínimo privilegio posible

- Mínimo punto de exposición

- Gestión del riesgo en la práctica

- Protección física

- Gestores de arranque

- Sistema de archivos

- Mecanismos de protección en Sistemas Microsoft (2 sesiones de 2h. Ángel A. Nuñez)

- Cifrado de datos

- Partición

- Dato

- Arranque de sistemas Windows

- Procesos y pasos

- Ejemplo: setch.exe (GINA)

- Ficheros SAM

- Syskey

- Contraseñas – hashes

- LM

- NT

- Cracking & Impersonalizacion

- Gestión de Usuarios y Permisos

- Proteger información offline

- Cifrado de Disco: bitlocker

- Cifrado de archivos: EFS

- Protección de privilegios

- UAC

- Configuración Política

- Política de contraseñas

- Protección de binarios

- applocker

- Firewall de windows

- Protección de memoria

- DEP

- ASLR

- MIC

- EMET

- Actualizaciones

- WSUS

- Network Access Proteccition

- Herramientas para pronóstico

- Cifrado de datos

- Seguridad en Windows Server (3 sesiones de 2h. Ángel A. Nuñez)

- Seguridad Informática y Monitorización

- El Directorio Activo

- Estructura de un dominio

- AD DS con Windows PowerShell

- Objetos de Directiva de Grupo GPOs

- Local administrator password solution LAPS

- DEMO Administrar contraseñas con LAPS: Gestión de Identidades

- Control de Identidades

- Nuevas características para la protección de identidades

- Fortificación del sistema informático

- Roles y Servicios de seguridad

- Introducción a la Seguridad en Azure y Microsoft 365 (2 sesiones de 2h. Ángel A. Nuñez)

- Características de Azure Active Directory

- Azure AD frente a Active Directory Domain Services (ADDS)

- Azure AD Connect

- Características de Azure AD Identity Protection

- Conceptos de Azure MFA

- Modelo de Confianza cero de Microsoft

- Control de acceso basado en rol de Azure

- Endpoint Protection

- Recomendaciones de Security Center

- Arquitectura de Azure Monitor

- Log Analytics

- Microsoft Defender for Cloud

- Microsoft Sentinel

- Mecanismos de protección en Sistemas GNU/Linux (4 sesiones de 2h. Valentín Martín)

- Gestión de usuarios y permisos

- Gestión de contraseñas

- Gestión de permisos

- Cifrado de Datos

- Elementos de fortificación de sistemas

- Seguridad física

- Cifrado

- Cron

- Seguridad perimetral

- TCP-Wrapper/Iptables

- Red interna y capa de aplicación

- Fortificación de servicios

- Firewall

- Políticas

- VPN

- Monitorización de red

- Proxy

- Tripwire/Ossec

- Protección de la capa de aplicación y servicios

- Jaulas

- Sistemas sudo

- UAC

- Port-Knocking

- Limitación de recursos

- Fortificación de servidores web

- Fortificación de servicios SSH

- Virtualización

- Red perimetral (1 sesiones de 2h. Valentín Martín)

- Elementos de fortificación

- Topologías reales y ejemplos de fortificación. Buenas prácticas

- Fortificando DNS

- Fortificando el email

- Snort/suricata

- Introducción a la seguridad de redes y Análisis de Tráfico (2 sesiones 2h, José Antonio Ballesteros)

- Modelo OSI y Modelo TCP

- RFCs

- Análisis de tráfico

- Modelo de comunicación TCP/IP

- Wireshark para el análisis de tráfico

- Filtros iv. Reensamblado de sesiones

- Inspección de tráfico fragmentado

- Filtros Tcpdump

- P0f

- Networkminer

- Túneles

- Ataques DoS y DDoS

- Ataques ARP y capa de transporte (1 sesión de 2h, Pablo González)

- Protocolo ARP

- Nivel de transporte

- ARP spoofing (MitM)

- Observar el tráfico

- Network Packer Manipulation

- Otros ataques de capa 2

- NAT

- Nivel de aplicación

- Ataques a capa 2,3 y 4 (1 sesión de 2h, Rafa Sánchez)

- Hijacking y secuestro de sesión

- DNS Spoofing

- Ataques SSL

- SSL Strip v1

- Ataques a los sistemas de actualización

- Evilgrade

- Ataques de red desde la capa de transporte (1 sesión de 2h, Rafa Sánchez)

- HSTS

- SSL Strip v2

- Ataques de tiempo

- HTML injection

- Data Exfiltration

- Encapsulación de información en protocolos

- Canales encubiertos

- HSTS

- Ataques LAN y WAN en IPv6 (2 sesiones de 2h, Rafa Sánchez)

- Introducción a IPv6

- Protocolos en IPv6

- Descubrimiento

- Ataques en IPv6

- Rouge IPv6 RA

- DoS

- NDP

- IPv6 neighbor spoofing

- Smurf

- Fragmentación

- Hop-by-hop

- NAT

- Ataques en ámbito WAN

- Phyton y su librería Scapy para pentesting (2 sesiones de 2h, Daniel Echeverri)

- Introducción a Scapy

- Uso avanzado de Scapy

- Pila TCP/IP y layers de Scapy

- Análisis de respuestas

- Lectura de fichero PCAP

- Reinyección en modo flood

- Otras librerías en Python

- Ataques a las comunicaciones Wireless (2 sesiones de 2h, David Meléndez)

- Wiffi

- Antenas

- Tipos de ataques

- Ataques a WEP

- Ataques a WPA

- Ataques a WPS

- Pixie Dust Attack

- PMKID

- Aircrack: Deauth Attack

- Jamming

- Radio

- Wiffi

- bypass en portales cautivos

- DNSTunnel

- ICMPTunnel

- WPA: Ingeniería social

- Ataques al 2G/3G IMSI

- Comunicaciones ATROPOS

- LibPCAP

- OpenWRT

- Master Class (1 sesión de 2h, Raúl Siles)

- Attacking Wi-Fi clients

- WPA3

- Introducción al Cloud y Virtualización (2 sesiones de 2h, Elias Grande)

- Introducción al Cloud Computing

- CPD on-premise –> Cloud,

- punto de vista de negocio

- Virtualización y multi-tenant –> nuevos retos/amenazas

- Estado del arte de la Seguridad en el cloud: nuevos retos/amenazas

- Introducción al Cloud Computing

- Contenedores (3 sesiones de 2h, Francisco Ramirez)

- Estado del arte de los contenedores:

- Introducción

- Docker

- Dockerfile

- Imágenes

- Contenedores

- Redes

- Seguridad en Docker & SecDevOps

- Buenas prácticas generales de seguridad en Docker

- Configuración segura del demonio Docker

- Configuración de la imagen y el fichero Dockerfile

- Seguridad del contenedor durante la ejecución: Runtime

- Otras buenas prácticas

- Estado del arte de los contenedores:

- Orquestación de contenedores (4 sesiones de 2h, Rafael Troncoso)

- Introducción: Kubernetes

- Pods, workloads

- Configuración y secretos

- Exposición de workloads (Servicios e Ingress)

- Security Context y políticas de red

- Seguridad en Cloud (3 sesiones de 2h, Elias Grande)

- Autenticación (Protocolos de federación de identidades)

- Autorización (Modelos de Control de Acceso)

- Auditoría, trazabilidad y gestión de logs

- Criptografia as a Service

- Introducción (2 sesiones de 2h, Amador Aparicio)

- Análisis del TOP10 de OWASP

- OWASP recursos

- Proxy para la intercepción del tráfico

- Certificados digitales

- Análisis y extracción de información de un Certificado Digital

- Revisión manual del certificado desde el navegador.

- Uso de OpenSSL

- NSE de nmap.

- testssl.sh

- SSL Server de Qualys

- Ejercicio.

- Vulnerabilidades en el lado Cliente (2 sesiones de 2h, Rafa Sánchez)

- Spidering

- Fuerza bruta

- Backdoor upload

- Local File Inclusion / Remote File Inclusion

- XSS

- Tipos de XSS

- Ejemplo

- Mecanismos de protección

- CSRF

- Clickhijacking

- Vulnerabilidades en la parte servidor (4 sesiones de 2h, Eduardo Arriols)

- SQL Injection (Error & union base, Blind & time base, …)

- File Upload

- XML injection (XXE y XXE to SSRF)

- LDAP & xPath injection

- Server Side Inclusion & Template Injection

- Command & Code injection

- Others (Deserialization & JWT Token generation)

- Técnicas para pivotar a la red interna

- Otras vulnerabilidades Web (2 sesiones de 2h, Rubén Ortega)

- Tipos de Aplicaciones

- ¿Qué tipos de auditorías nos podemos encontrar?

- Auditorías CMS

- Herramientas

- Web Services

- APIs

- Análisis de información recopilada y vulnerabilidades (1 sesión de 2h, Rafa Sánchez)

- Evaluación de información previa

- Planteamiento y estrategia

- ¿Cómo publicar una vulnerabilidad?

- CVE

- Detalles

- Ejemplo

- Análisis y Explotación de Vulnerabilidades (2 sesiones de 2h, Pablo González)

- Conceptos

- Herramientas

- Metasploit d. Explotación de vulnerabilidades

- Técnicas y ejemplos reales

- Caso práctico: Buffer Overflow

- SEH Overflow

- Escalada de privilegios

- Post-Explotación (1 sesiones de 2h, Pablo González )

- Escalada de privilegios con metasploit

- Meterpreter

- comandosBásico

- Scripts

- Persistencia de payload

- Volcados remotos

- Pass the Hash (PtH)

- Pivoting

- Scripts personalizados Meterpreter

- Pentesting con PowerShell (2 sesiones de 2h de Pablo González)

- Introducción

- Powershell ISE: Entorno de Scripting

- Scripting básico

- Scripting medio

- Scripting orientado al pentesting

- Escenario con post-explotación

- Creación de un exploit en Powershell

- Escalada de privilegios (4 sesiones de 2h, Nacho Brihuega)

- Escalada en Windows

- Sistema no actualizado

- Unquoted Service

- DLL Hijacking

- Permisos débiles en las carpetas de binarios

- Instalación desatendida

- Gestión de credenciales almacenadas en memoria

- Contraseñas en texto plano (Por defecto)

- Registry Autorun

- Escalada de privilegios en Unix:

- SUID

- Permisos Sudo

- Abusando permisos de lectura

- Abusando permisos de escritura

- Capabilities

- Path Variable Hijacking

- Python (Library) Hijacking

- Tareas cron (cronjob)

- Docker / ldx

- Vulnerabilidades de kernel: Spectre, dirty cow, meltdown

- Escalada en Windows

- Pentesting en el Active Directory (4 sesiones de 2h, Borja Lorenzo & Raúl Redondo)

- Active Directory Enumeration

- Metodología

- Active Directory Lateral Movements

- Logon Sessions

- Tokens de acceso

- Impersonation

- Understanding Kerberos

- Superficie de ataque: Kerberoast, Asreproast, Kerberos Delegation, Pass the Ticket, OverPass-the-Hash…

- Understanding Security Descriptors

- Modelo de Access Control Lists

- Abusos y ataques más comunes

- Active Directory Enumeration

- Ingeniería Inversa (3 sesiones de 2h, Javier Carrillo)

- Introducción a la arquitectura de computadores.

- Compiladores y ensamblador.

- Herramientas.

- Cracking de aplicaciones

- Estático

- Dinámico

- Exploiting en Windows (3 sesiones de 2h. Javier Carrillo)

- Introducción

- Win32 Exploiting

- Protecciones

- By passear protecciones

- DEP

- ASLR

- Exploits basado es SEH

- Introducción a los Sistemas Industriales (1 sesión de 2 horas, David Galdrán)

- Diferencias entre OT, IoT, IIoT

- Pirámide de automatización Industria. Esquema Purdue

- Tipos de procesos industriales: discreto, continuo, servicio

- Ejemplo de una planta industrial

- Tecnología industrial. Proceso vs Manufactura

- Ejemplos de redes industriales

- Exposición de los sistemas Industriales

- Diferencias redes IT/OT

- Práctica: Identificación de activos, procesos, y términos

- Seguridad en Sistemas de Control Industriales (2 sesiones de 2 horas, David Galdrán)

- Paradigma CIA (Confidencialidad, Integridad, Autenticidad) en los sistemas industriales

- Normativa ISA 99/IEC 62443. Primera aproximación

- Zonas y conductos

- Ejemplos de arquitecturas seguras

- Sistemas IDS-ICS

- Sistemas IPS-ICS

- Firewalls ICS

- Diodos de datos

- VPN y DLP en sistemas industriales

- Honeypots

- Sistemas BAD

- SIEMs Industriales m. Ejemplo práctico: fases para la securización de una red industrial

- Estrategias de CiberSeguridad Industrial a Nivel Nacional (1 sesión de 2 horas, David Galdrán)

- Estándares aplicables

- Ejemplos de centros:

- NIST

- CSET

- ENISA

- Ejemplos de normas:

- IEC27001:2013

- ISA 99, IEC62443

- BS25999

- Ley PIC en España.Sectores, PSO, PPE.

- CONTROL: Investigación

- Auditoría y Hacking de Sistemas Industriales (2 sesiones de 2 horas, Jordi Ubach)

- Auditoría de una red industrial.

- Tipos

- Documentos necesarios

- Red Team-Blue Team

- Hacking Ético

- Tipos

- Fase 1 Reconocimiento

- Fase 2 Escaneo

- Fase 3 Exploiting

- Ejemplo Practico: Ataque a un laboratorio OT

- Visión de entorno industrial, equipos y protocolos

- Principales riesgos y vulnerabilidades mas comunes

- Pasos para seguir en una auditoria y propuesta de ejercicio

- Resolución de una auditoria.

- Auditoría de una red industrial.

- Análisis de Datos (7 sesiones de 2h, Luis de La Osa, Javier Cózar y Juan Ignacio Alonso)

- Introducción a la ciencia de ciencia de datos.

- Herramientas

- Adquisición: Bases de datos, scraping, APIS, etc

- Pandas

- Fundamentos y operaciones.

- Agrupaciones y agregaciones. Manipulación/fusión de DataFrames.

- Tratamiento de datos categóricos y temporales.

- Preprocesamiento y limpieza de datos. Tidy Data.

- Tratamiento de datos en formato texto: Expresiones regulares.

- Visualización con Matplotlib – Seaborn.

- Introducción a la ciencia de ciencia de datos.

- Machine Learning aplicado a la Ciberseguridad (6 sesiones de 2h, Santiago Hernández)

- Introducción al Machine Learning aplicado a la Ciberseguridad:

- Regresión y Clasificación:

- Introducción

- Regresión Lineal

- Regresión Logística o Clasificación

- Ejercicio Práctico: Detección de transacciones bancarias fraudulentas

- Afrontando un problema de Ciberseguridad utilizando técnicas de Machine Learning

- Herramientas y Frameworks

- Extracción de características.

- Evaluación de los resultados.

- Manejo de los datos.

- Árboles de decisión y algoritmos probabilísticos

- Modelo de los algoritmos basados en árboles

- Algoritmos probabilísticos

- Aprendizaje no supervisado

- Introducción al Clustering y aplicación a la Ciberseguridad

- Kmeans

- DBSCAN

- Evaluación de los clúster

- Redes neuronales artificiales

- Deep Learning vs Machine Learning

- Detección de anomalías

- Detección de anomalías y aplicación a la Ciberseguridad

- Algoritmos basados en la distribución Gaussiana

- Isolation Forest

- Ciber-inteligencia (9 sesiones de 2h, Iván Portillo, Ángel Veloy, Gonzalo Terciado y Yolanda Olmedo)

- Introducción a la ciberinteligencia

- Conceptos previos sobre la ciberinteligencia

- Securización del entorno de trabajo

- Gestión de las identidades

- Registro de la información

- Protección en la difusión de información

- Cyber Threat Intelligence

- Conceptos previos sobre Cyber Threat Intelligence

- Artefactos de Cyber Threat Intelligence

- Formatos de compartición de información

- Herramientas de inteligencia de amenazas

- Técnicas CTI para la investigación de amenazas

- Investigación de una APT

- Investigación de un ransomware

- Plataformas de Threat Intelligence

- ¿Que son las Plataformas de Threat Intelligence (TIP)?

- MISP

- Social Media Intelligence (SOCMINT)

- Introducción a SOCMINT

- Técnicas para la investigación con redes sociales

- Deepweb

- Diferencias entre Surface Web, Deep Web y Dark Web

- Introducción a la Red Tor

- Tor2Web

- Búsqueda de información en Tor

- Black Markets

- Desinformación

- Sesgos cognitivos

- Técnicas de persuasión

- Desinformación

- Deep Fakes

- Verificación de contenidos

- Introducción a la ciberinteligencia

- Pentesting en Android (2 sesiones de 2h, Eduardo Sánchez)

- Arquitectura Android

- Modelo de Seguridad

- Tipos de aplicaciones Android

- OWASP Mobile Security Testing

- Laboratorio de pruebas

- Ingeniería Inversa

- Explotando Vulnerabilidades

- Análisis de comunicaciones

- Bypasseando la autentificación

- Fuga en proveedores de Contenido

- Almacenamiento inseguro

- Inyecciones en el lado del cliente

- Fuga de información no intencionada

- Herramientas automatizadas

- Pentesting en iOS (2 sesiones de 2h, Miguel A. Arroyo)

- Introducción a la seguridad en iOS

- Auditar una app iOS c. Preparar el entorno

- Análisis del sistema de ficheros

- Análisis del binario

- Análisis de tráfico

- Casos Prácticos (2 sesiones de 2h, Carlos Alberca y Daniel González)

- Android

- enviroment

- static analysis

- dynamic analysis

- frida

- IOS

- iOS app structure

- Emulation-based Analysis

- iOS Testing Setup

- iOS Hands-On Lab – iGoat

- iOS Hands-On Lab – FRIDA / DVIA

- iOS app structure

- Android

- Introducción al Análisis Forense y Tipos (1 sesión de 2h. Raúl Fuentes)

- ¿Qué es?

- Objetivos, etapas y procedimientos

- Análisis Forense Digital

- Principio de Locard

- Tipos de Forense

- Fases

- Tipologías de Incidentes

- Metodologías y guias

- ISO/IEC 27037

- RFC 3227

- UNE 71505 y UNE 71506

- Regulación Estatal e Internacional

- Adquisición y recopilación de evidencias

- Requisitos

- Principios de volatilidad

- Consideraciones legales

- Evidencias invalidadas

- Almacenamiento

- Cadena de custodia

- Herramientas Software / Hardware

- Análisis de red, imágenes y documentos (1 sesión de 2h. Raúl Fuentes)

- Qué se en tiende por peritaje de documentos

- Metadatos en los documentos

- Forense de red

- Captura de tráfico

- Análisis de capturas

- Casos prácticos

- Reconstrucción de hechos

- Análisis Forense en sistemas Windows (2 sesiones de 2h. Raúl Fuentes)

- Búsqueda de evidencias

- Tratamiento de imágenes

- Técnicas avanzadas

- Herramientas/Distribuciones

- Fases de una investigación

- Verificación

- Obtención

- Análisis

- Elaboración de informes

- Forense de RAM

- Tipos de Volcado

- Análisis básico

- Análisis avanzado

- Volatility

- Reconstrucción de hechos

- Búsqueda de evidencias

- Análisis Forense en sistemas Linux (2 sesiones de 2h. Raúl Fuentes)

- Búsqueda de evidencias

- Tratamiento de imágenes

- Técnicas avanzadas

- Herramientas/Distribuciones

- Fases de una investigación

- Verificación

- Obtención

- Análisis

- Elaboración de informes

- Obtención de evidencias

- Análisis de evidencias

- Análisis de Logs

- Búsqueda de evidencias

- Análisis Forense en sistemas MACOS (1 sesión de 2h. Rafael López)

- Introducción

- Extracción de Información

- Timestamp

- Estructura del sistema

- directorios

- hardware

- arquitectura

- sistema de archivos HFS+

- Rutas

- System Info

- Authentication Data

- All logs

- Persistence

- Applications

- User Artefacts

- User system history

- Tool everyday info

- Web browsing

- Memory

- Forense en Android (2 sesiones de 2h. Rafael López)

- Arquitectura Android

- Modelo de Seguridad

- Laboratorio de pruebas

- Almacenamiento

- Jerarquía de Ficheros

- Sistema de Ficheros

- Acceso al dispositivo

- SQLite Data Browser

- Extracción con adb pull

- Información del dispositivo

- Herramientas automáticas

- Recuperación ficheros borrados

- Ejercicio práctico

- Forense en iOS (2 sesiones de 2h. Miguel Ángel Arroyo)

- Etapa de evaluación

- Etapa de adquisición

- Etapa de análisis

- Herramientas

- Análisis clásico

- Legalidad en el entorno de las CiberInvestigaciones (1 sesión de 2h. Juan Carlos Fernández)

- Licitud de la obtención de las evidencias digitales.

- Especialidad para construir una prueba indiciaria tecnológica.

- Requisitos de la legalidad de las evidencias digitales obtenidas por particulares y/o en el entorno empresarial.

- Estudio de la jurisprudencia sobre la validez de los pantallazos y de los diferentes medios de prueba digitales.

- Prueba ilícita. Expectativa de privacidad en los dispositivos de empresa.

- Valoración de las fuentes de pruebas electrónicas.

- Criterio judicial de libre valoración.

- Impugnación:

- Licitud.

- Vulneración Derecho a la intimidad y/o secreto de las comunicaciones.

- Autenticidad e integridad.

- El papel del perito informático en el proceso judicial.

- Obtención de la evidencia en sede judicial o en el entorno empresarial.

- Necesidad, idoneidad y proporcionalidad de los medios y fuentes probatorias.

- Informe pericial y defensa en Sala.

- Cadena de custodia.

- Principios de mismisidad de la prueba digital.

- Especialidades del proceso.

- Consecuencias de la quiebra de la cadena de custodia.

- Licitud de la obtención de las evidencias digitales.

- Forense en IoT (1 sesión de 2h. Juan Manuel Castelo)

- Particularidades de los entornos IoT

- Principales entornos IoT

- Cambios en la metodología forense

- Adquisición de fuentes de evidencias en entornos IoT

- Análisis de fuentes de evidencias en entornos IoT

- Forense en Office365 (1 sesión de 2h. Antonio Sanz)

- Cloud in 4 slides

- Cloud DFIR challenges

- Microsoft 365 – Main features

- M365 attacks

- M365 DFIR FTW

- Real cases: M365 Forensics

- Final thoughts

- Master Class: Experiencias de un perito Forense (1 sesión de 2h. Pilar Vila)

- Introducción al paradigma IoT (1 sesión de 2h, David Meléndez)

- Definición de sistemas embebidos

- Sistemas microprocesados vs microcontrolados

- Sensores, actuadores, y buses de comunicaciones involucrados

- Sistemas operativos embebidos y en tiempo real

- Estructura y programación en sistemas embebidos

- Creación de imágenes con OpenWRT

- Estructura de un device-tree

- Comunicaciones en el IoT (1 sesión de 2h, David Meléndez)

- LoRa

- Wifi (particularidades en IoT)

- 433 Mhz

- SDR como herramienta de Hacking

- PiFM

- OWASP IoT (2 sesiones de 2h, David Meléndez)

- Principales vulnerabilidades en IoT

- Base de datos RouterPWN

- XSS

- Credenciales por defecto

- Comunicación con la nube

- Firewall y protección de red

- Protecciones físicas

- Privacidad IoT

- Dispositivos camuflados

- Pulseras para correr

- Filtración de datos

- Principales vulnerabilidades en IoT

- Taller de Soldadura (1 sesión de 2h, David Meléndez)

- Seguridad Hardware (1 sesión de 2h, Roberto Zangroniz)

- Diseño digital

- Propiedad intelectual

- Ataques físicos

- Ataques de canal lateral

- Consumo de energía, corriente

- Tiempo de ejecución, retardos

- Radiación o absorción electromagnética

- Emisión acústica

- Emisión óptica

- Señales de salida

- Troyanos hardware

- Tecnologías emergentes

- Análisis de Sistemas Embebidos (1 sesión de 2h, Martina Matarí)

- Análisis de Sistemas Embebidos

- Recolección de información

- Identificación de componentes

- Lectura y análisis de buses de datos UART

- Interacción con buses de datos UART

- Identificación de pines JTAG

- Interacción con JTAG

- Extracción del contenido de una memoria vía SPI

- Extracción del contenido de una memoria vía I2C

- Extracción del contenido de una memoria vía JTAG

- Extracción del contenido de una memoria vía Chip-Off

- Medidas de protección Anti Tampering

- Análisis y Ataques a Firmware (1 sesión de 2h, Martina Matarí)

- OWASP Firmware Security Testing Methodology

- Extracción y análisis de firmware

- Modificación y emulación de firmware

- Explotación de firmware

- Medidas de protección para firmware

- Ataques a Sistemas Embebidos (1 sesión de 2h, Martina Matarí)

- Mapa de amenazas y ataques en Sistemas Embebidos

- Introducción a Jupyter Notebooks y Jupyer Labs

- Automatización de tareas de análisis con Jupyter Notebooks

- Ejemplo práctico de ataque sobre STM32 con Jupyter Notebooks

- Arduino orientado a la seguridad (2 sesiones de 2h, Alvaro Nuñez)

- Microcontroladores

- Arduino: Conceptos básicos

- Construyendo hardware básico

- Proyecto de ejemplo: ArDucky

- Proyectos con otros componentes (1 sesión de 2h, Martina Matarí)

- Proyectos basados en chips esp8266 y esp32

- esp8266 y esp32: Conceptos básicos

- Preparación del entorno y nociones básicas de programación

- Proyecto de ejemplo: Wifi Deauther

- Prácticas de laboratorio

- Proyectos basados en chips esp8266 y esp32

- Módulo BadUSB avanzado (2 sesiones de 2h, Joel Serna)

- Microcontroladores y módulos inalámbricos

- Almacenamiento

- Desarrollo de dispositivos ad-hoc

- Uso en Red Team

- Proyecto de ejemplo: Evil Crow Cable

- Introducción a los keyloggers de hardware

- Desarrollo de dispositivos ad-hoc

- Uso en Red Team

- Proyecto de Ejemplo: Evil Crow Keylogger

- Módulo de radiofrecuencia básica (1 sesión de 2 horas. Joel Serna):

- Introducción

- Análisis básico de señales conocidas

- Desarrollo de dispositivo ad-hoc

- Ataque de Replay con hardware low-cost

- Proyecto de ejemplo: Evil Crow RF

- Introducción (1 sesión de 2h. Mariano Palomo)

- Definición y características.

- Tipos

- Cómo trabajar con malware.

- Vectores y medios de infección.

- Ciclo de infección (ciclo de vida del malware).

- Situación actual.

- Análisis de malware básico (1 sesión de 2h. Josep Albors)

- Técnicas estáticas.

- Técnicas dinámicas

- Análisis de malware avanzado (2 sesiones de 2h. Javier Carrillo)

- Introducción a ensamblador

- Análisis estático avanzado

- Análisis dinámico avanzado

- Protecciones y métodos anti-análisis Packers Técnicas anti-desensamblado Técnicas anti-debugger

- Reglas yara

- Análisis de memoria con Volatility

- Sandboxing (1 sesión de 2h. Javier Carrillo)

- Distintas aproximaciones y técnicas

- Limitaciones, ventajas e inconvenientes del Sandboxing

- Cuckoo Sandbox

- Técnicas anti-vm

- Caso práctico (técnicas anti sandbox empleadas por malware real)

- Inteligencia & Hunting (1 sesión de 2h. Mariano Palomo)

- Información Vs. Inteligencia

- Fuentes y formatos

- IOCs

- Plataformas de Inteligencia

- Frameworks de análisis

- Investigación. Casos Reales

- Malware en Android (1 sesión de 2h. Mariano Palomo)

- Situación actual

- Aplicaciones Android: APK y Java

- Herramientas y laboratorio de análisis

- Ejemplos

- DFIR.- Respuesta ante incidentes (2 sesiones de 2h, Pedro Sánchez)

- Introducción a la respuesta ante incidentes

- Metodologías

- Teoría de las amenazas

- Adquisición de evidencias

- Indicadores de compromiso

- Ataques laterales

- Detección de ataques laterales

- Detección de ataques de memoria

- Gestión de ataques centralizados

- Herramientas de DFIR

- Inteligencia

- Introducción (1 sesión de 2h Javier Espinosa)

- Contexto

- Metodologías

- Arquitecturas

- Autenticación, Autorización y Autenticación Delegada

- Wen & Móvil

- Despliegue

- Metodologías (2 sesiones 2h. Javier Espinosa)

- S-SDLC

- Continuous delivery (CD)

- Continuous integration (CI)

- OWASP

- Arquitecturas de MicroServicios (1 sesión de 2h, Raúl Requero)

- REST y API Gateway Pattern

- Autenticación (JWT)

- Autenticación delegada SAML OAuth OpenId

- Web (1 sesión de 2h, Raúl Requero)

- Frameworks Angular React Vue

- Autenticacion cookies headers local storage session storage

- Desarrollo móvil (1 sesión de 2h, Raúl Requero)

- Diferencias frente al desarrollo de backend

- apis

- web

- nativas

- desarrolladas con Apache Cordova

- hibridas (Tipo react native, etc).

- Auditoría de Código (2 sesiones de 2h, Daniel Echeverri)

- Buenas prácticas y técnicas de desarrollo seguro en plataformas web.

- Herramientas especializadas de caja blanca.

- OWASP Developer con aplicaciones web vulnerables en Java, PHP y Python

- Desarrollo seguro y auditoria en APPs (1 sesiones de 2h, Alejandro Rueda)

- SDLC para IaC (2 sesiones de 2h, Miguel Ángel García)

- Atlantis para terraform/pulumi

- Crossplane para kubernetes

- Continuous Deployment sobre Kubernetes

- ArgoCD

- FluxCD

- Kyverno

- Introducción && Fortificación de dispositivos de Red (1 sesión de 2h. Sergio Ruiz)

- Introducción a la certificación CCNA Security

- Seguridad en el router

- Cisco Adaptative Security Appliance (ASA)

- Introducción al ASA

- Configuración ASA

- Acceso Administrativo

- Monitorización y Administración

- Características de Seguridad automáticas

- Fortificación protocolos de red

- AAA (1 sesión de 2h. Sergio Ruiz)

- Introducción a la AAA

- Autenticación AAA local

- AAA basada en servidor TACACS+ y RADIUS

- Autorización basada en servidor

- Contabilidad basada en servidores

- Cortafuegos (3 sesiones de 2h. David Galdrán)

- Introducción

- Funciones realiza un FW

- FW de nivel 7

- Diferenciación plano control de acceso y plano de seguridad

- Organización de política de seguridad (control de acceso y seguridad

- Uso de API para gestión de plataformas de seguridad.

- Aproximaciones para para ataques de nueva generación (zero day)

- Importancia del log/reporting

- Redes Privadas Virtuales (VPNs) (3 sesiones de 2h. Antonio Martínez)

- VPN IPSec: Conceptos Generales

- Policy Matching VPN: túnel sede-a-sede con Preshared Key (PSK) Authentication

- Route based VPN: VTIs con Preshared Key (PSK) authentication

- Túneles con certificados digitales

- Clientes VPN y Túneles GRE

- Acceso remoto con cliente VPN IPSec

- Acceso remoto con cliente VPN SSL

- Túneles GRE

- Sistemas de Detección de Intrusiones (3 sesiones de 2h. Oscar Albert)

- Conceptos IDS – IPS – HIDS

- Introducción a las intrusiones

- Tipos de sistemas de intrusiones

- Funcionamiento Network IDS

- Funcionamiento Network IPS

- Funcionamiento Host IDS – Host IPS

- Conceptos IDS – IPS – HIDS

- Fortigate IDS/IPS – ataque y defensa

- Introducción Fortigate

- Introducción Detección y Prevención Intrusiones en Fortigate

- Funcionamiento IDS y IPS

- Configurando reglas – firmas y filtros

- PoC ataques intrusiones

- PoC defensa intrusiones

- Práctica Fortigate firmas Intrusiones

- Wazuh HIDS – ataque y defensa

- Introducción

- Ossec HIDS en Wazuh

- Configurando Wazuh

- Agente HIDS

- Monitorizando dispositivos

- PoC ataque intrusión dispositivo

- PoC defensa intrusion dispositivo

- Fortigate IDS/IPS – ataque y defensa

- Introducción

- El Trabajo Fin de Máster (TFM) estará tutorizado y supervisado por un profesor del curso. Dicho TFM puede desarrollarse de forma solapada con el resto de módulos o a la finalización de los mismos, representando una carga de trabajo total de 150 horas (de las que 25 horas corresponden a la supervisión por parte del director). El enfoque del TFM será totalmente aplicado a los conceptos vistos durante el máster.

- Defensa

- Tanto el depósito de la copia digital de la memoria del TFM como la defensa y exposición de éste se harán de manera telemática. El depósito se realizará a través del campusvirtual y, la defensa y exposición constará del envío al tribunal evaluador de una video grabado a modo de exposición del alumno.

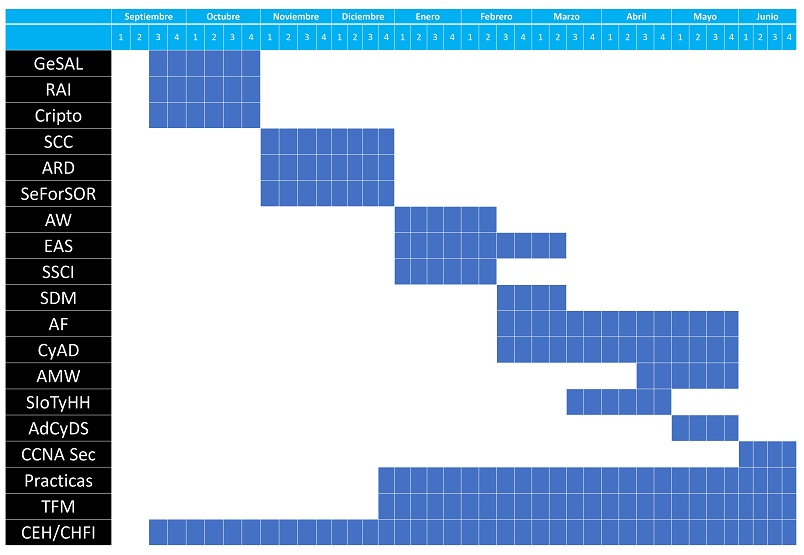

Planificación de impartición de las asignaturas

Las asignaturas que forman el plan de estudios del Master se imparten de manera escalonada, agrupadas por materias. Las materias normalmente son bloques de 3 asignaturas y comienzan con las asignaturas más básicas y, una vez impartidas, se continúa con materias más avanzadas y así, progresivamente.

La organización docente de las asignaturas que forman el Master sigue la planificación siguiente (Nota: Esta planificación puede sufrir alguna leve alteración):

Método

Metodología del Aprendizaje

El proceso de enseñanza-aprendizaje se llevará a cabo siguiendo una metodología que mezcla diferentes actividades desde:

- Lecciones teórico / prácticas online con el profesor. Presencialidad síncrona entre profesor y alumnos

- Sesiones de laboratorio puramente prácticas en entornos reales, virtualizados o mediante simuladores. Trabajo autónomo del alumno

- Trabajos de investigación guiados

En cualquier caso, se pretende fomentar la participación activa del alumnado, mediante técnicas como el aprendizaje cooperativo o el aprendizaje basado en problemas. Los alumnos podrán seguir los contenidos a distancia mediante clases online (además se podrán visualizar tantas veces como sea necesario ya que las grabaciones estarán a disposición de los estudiantes). Para el seguimiento de las clases online nos apoyaremos en herramientas de videoconferencia y la aplicación Moodle de la plataforma Campus Virtual de la Universidad de Castilla-La Mancha.

Todo el material necesario para llevar a cabo las distintas actividades estará disponible para los alumnos a través de la plataforma de Campus Virutal. Además de los mecanismos «clásicos» de tutorías y correo electrónico, las distintas opciones del Campus Virtual serán explotadas para mantener una comunicación directa, diaria y bidireccional con los alumnos.

Evaluación

Criterios de Evaluación

Para superar los estudios de este Master habrá que superar todas las asignaturas que forman su plan de estudios. Para superar cada asignatura, no será necesario asistir a todas las actividades lectivas programadas (presencialidad síncrona de las sesiones) pero si será obligatorio presentar y superar un mínimo de las actividades de evaluación que se propongan en cada asignatura. Dichas actividades serán, como norma general, eminentemente prácticas, que irán desde escenarios reales, virtuales, trabajos, retos y/o cuestionarios. En cualquier caso, si un alumno no se acoge a este método de evaluación (preferible), se podrá presentar a un examen final para demostrar la adquisición de las competencias de la asignatura.